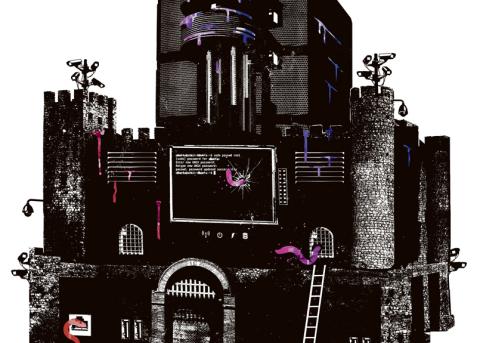

Hackerangriff: Die NZZ im Cyberdilemma

Die Hacker:innenbande Play ist in die Computer der NZZ-Mediengruppe und von CH Media eingedrungen und hat Daten gestohlen. Am Mittwoch veröffentlichte sie eine erste Tranche. Wer steckt hinter dem Angriff?

Die Informatikabteilung der NZZ blickt auf turbulente Wochen zurück. Am 27. März wurden das Zürcher Medienhaus sowie der Verlag CH Media von einem Cyberangriff heimgesucht: Kriminelle verschlüsselten Systeme der beiden Unternehmen mit sogenannter Ransomware. Obwohl die NZZ mitteilte, der Angriff habe frühzeitig erkannt und isoliert werden können, erschienen verschiedene gedruckte Ausgaben in reduziertem Umfang. Erst vier Wochen nach dem Angriff wurden die Regionalbunde der «Aargauer Zeitung», der «Luzerner Zeitung» und des «St. Galler Tagblatts» wieder vollständig ausgeliefert.

Die Titel von CH Media erlitten gewissermassen einen Kollateralschaden: Das Aarauer Medienhaus bezieht IT-Dienstleistungen der NZZ-Mediengruppe und hat mit Andreas Bossecker denselben Informatik- und Technologiechef. Dieser dürfte auch heute noch schlecht schlafen: So fielen am letzten Donnerstag die Websites der beiden Medienkonzerne komplett aus. Rund eine halbe Stunde war statt Artikeln bloss eine Fehlermeldung zu sehen. Die NZZ beeilte sich, auf eine «technische Ursache» hinzuweisen: Man arbeite intern an den Systemen, der Ausfall habe mit dem Cyberangriff nichts mehr zu tun.

Doch die Geschichte ist längst nicht ausgestanden. Ransomwarebanden verschlüsseln nicht nur die Systeme ihrer Opfer, sondern stehlen auch deren Daten – und drohen mit einer Veröffentlichung, sollte kein Lösegeld fliessen. So auch die Bande Play, die sich zum Angriff auf die Schweizer Medienhäuser bekannt hat. Die Gruppe behauptet, vertrauliche Informationen, Projektangaben, Gehaltslisten und Auskünfte über Mitarbeitende erbeutet zu haben. Am Mittwoch sind erste Daten im Darknet aufgetaucht, einem Bereich des Internets, der nur mit speziellen Browsern zugänglich ist und nicht von Suchmaschinen wie Google durchforstet wird.

Die Dynamik in den Medien

Die NZZ steht unter Druck: Liess das Unternehmen zu Beginn kurz und knapp verlauten, man habe die Sache im Griff, hiess es später in einer Mitteilung an die Mitarbeitenden, es seien mehr Daten erbeutet worden als vorerst vermutet. In der Beute der Kriminellen befänden sich wohl auch vertrauliche Informationen, zitierte der «Blick» aus dem Memo.

Der Angriff sorgt für eine Berichterstattung wie sonst kaum ein Cybervorfall in der Schweiz. Auf der Darknetsite von Play heisst es an die Opfer gerichtet: «Journalisten und andere werden Ihre Dokumente durchforsten und darin Ungereimtheiten oder Verstösse finden.»

Play hatte das Datum für die Veröffentlichung der Informationen mehrfach verschoben. Das deutet auf laufende Verhandlungen hin. Ob derzeit Gespräche stattfinden, wollte die NZZ auf Anfrage nicht mitteilen.

Die am Mittwoch veröffentlichten Daten umfassen E-Mails, Budgets, Infos über Mitarbeiter:innen und Protokolle der Vertriebsorganisation von CH Media, so etwa jenes einer Verwaltungsratssitzung, in der es um GAV-Verhandlungen und Auflageentwicklung geht.* Falls keine Reaktion erfolge, würden die gesamten Daten publiziert, wird gedroht. Der Umfang dessen, was Play tatsächlich erbeutet hat, bleibt vorerst unklar. Dieses Vorgehen ist von Ransomwarebanden bekannt: Play will den Druck auf die Medienhäuser erhöhen.

Diese befinden sich in einer Zwickmühle. Entweder sie riskieren eine unfreiwillige Nabelschau – wobei sie kaum wissen dürften, welche Daten genau entwendet wurden –, oder sie bezahlen und unterstützen damit das Geschäft der kriminellen Bande, die sich mit dem Geld neue Ressourcen für ihre Feldzüge beschaffen kann. Zahlungsbereite Opfer werden zudem oftmals erneut von Ransomwarebanden heimgesucht. Laut der Cybersecurityfirma Cybereason wurden 2022 rund achtzig Prozent der Zahlungswilligen ein zweites Mal attackiert, die Hälfte davon von denselben Angreifern. Das Nationale Zentrum für Cybersicherheit (NCSC) rät darum dringend davon ab, Lösegeld zu bezahlen.

Zwanzig Milliarden Dollar pro Jahr

Die Angreifer:innen sind keine Robin-Hood-Hacker:innen in schwarzen Kapuzenpullovern. Es geht ihnen nur um den Profit. Die Aktivitäten von Play wurden im Juni 2022 erstmals dokumentiert. Nach Anfängen in Lateinamerika hat die Bande Firmen, Behörden und Organisationen vorwiegend in den USA und Europa angegriffen, um Geld zu erpressen. Play verfolgt dabei offenbar sehr ähnliche Angriffsmethoden wie die berüchtigte Gruppe Hive, deren Infrastruktur Ende Januar in einer koordinierten Polizeiaktion ausgehoben wurde. Die Bande, die auch hinter einem Angriff auf das Autohandelshaus Emil Frey AG steckte, hatte laut dem FBI bis Ende 2022 rund hundert Millionen US-Dollar erbeutet. Viele der Hive-Hacker:innen dürften inzwischen zu anderen Banden gewechselt haben.

Securityexperten entdeckten bei Play ähnliche Filenamen, Tools und Taktiken wie bei Hive, aber sie fanden auch Parallelen zu anderen Banden. Die Gruppen klar zu identifizieren, ist kaum möglich. Die grossen Cybercrimebanden ähneln Firmen, sie beschäftigen eigenes Personal für Softwareentwicklung, Personalrekrutierung, Finanztransaktionen, aber auch für die Betreuung von Partnern, die Operationen für sie ausführen. Dabei ist ein unübersichtliches Geflecht entstanden, das die Ermittlungsbehörden vor grosse Probleme stellt, zumal sich die Gruppen auflösen und neu zusammensetzen, um der Strafverfolgung zu entgehen.

Die Schäden, die weltweit mit Ransomware angerichtet wurden, überstiegen laut Cybereason letztes Jahr die Summe von zwanzig Milliarden US-Dollar. Auch Play hat bereits viele Opfer gefordert. Die bislang verheerendste Operation führte die Bande gegen die US-Stadt Oakland durch. Diese wurde am 10. Februar so hart getroffen, dass die Regierung einige Tage darauf den lokalen Ausnahmezustand ausrief. Die gesamten IT-Systeme mit Ausnahme der Notruffunktionen und der Finanzverwaltung waren lahmgelegt: Öffentliche Computer, Scanner, Drucker, WLAN, Telefondienste und Behördendienste waren während Tagen nicht erreichbar.

Eine Meldepflicht für Cybervorfälle

Auch in der Schweiz war Play schon aktiv: Ende 2022 veröffentlichte die Bande nach dem Hack einer deutschen Hotelkette Rechnungen, Identitätskarten und Buchungen von Gästen in Schweizer Hotels. Erst im Februar verschlüsselte Play die Systeme von Energie Pool Schweiz. Danach veröffentlichte sie sensible Informationen des Dienstleistungsunternehmens im Darknet.

Ransomwareangriffe stehen hierzulande auf der Tagesordnung. Das hat auch die Politik auf den Plan gerufen. Der Nationalrat hat bereits einer Meldepflicht für Cyberangriffe auf kritische Infrastruktur wie Strom- und Wasserversorgung oder Notfalldienste zugestimmt. Laut dem NCSC werden nicht nur die Angriffe zu oft verschwiegen und einfach Lösegeld gezahlt, auch mangelt es an Sicherheitsmassnahmen. Das NCSC wird derzeit zum Bundesamt ausgebaut.

Ob das reicht, ist fraglich, denn die Verteidigung sieht sich hochgerüsteten und finanzstarken Banden gegenüber, die ständig nach Schwachstellen in den Systemen suchen. Auch die NZZ-Gruppe hatte im letzten Jahresbericht verkündet, dass sie Cybersicherheit zum Topthema mache, Mitarbeitende schule und eine interne Sicherheitsplattform lanciert habe. Der Geschäftsbericht erschien zwei Wochen vor dem Ransomwarevorfall.

Thomas Schwendener ist Redaktor des Fachmagazins «Inside IT».

* Wegen einer superprovisorischen Verfügung des Handelsgerichts Kanton Aargau wurde dieser Satz am Montag, 8. Mai 2023, eingeschwärzt. Nach Vergleichsverhandlungen zwischen CH Media und der WOZ vor dem Handelsgericht Aarau vom 13. Juni 2023, darf die im Zusammenhang mit der superprovisorischen Massnahme zensierte Passage nun wieder veröffentlicht werden.