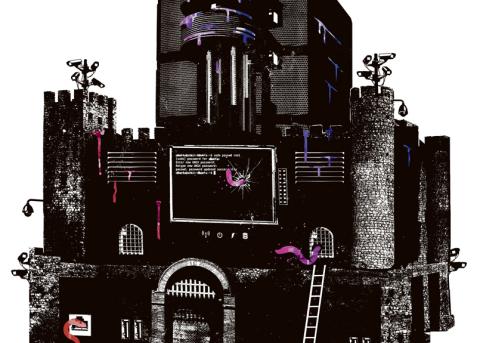

Cyberkrieg: Das digitale Hauen und Stechen

Während das russische Regime auf staatliche Hacker:innen setzt, rufen die ukrainischen Behörden Freiwillige zu Cyberangriffen auf. Im global verflochtenen digitalen Raum könnte das verheerende Folgen haben.

Mit der russischen Invasion in der Ukraine haben sich auch die Cyberangriffe auf das Nachbarland intensiviert: Sie reichen von Desinformation und gefälschten Websites über Cyberspionage und DDoS-Attacken, also die Überlastung der Internetdienste, bis zu Attacken auf lebenswichtige Infrastruktur. So registrierten die ukrainischen Behörden zu Beginn des Krieges etwa einen markanten Anstieg von Versuchen, ins Elektrizitätsnetzwerk einzudringen. Die russische Kampagne sei eines der ersten Beispiele für einen «echten Cyberkrieg», zitiert die «Financial Times» Sergi Demadiuk, den ehemaligen Leiter der ukrainischen Cyberpolizei.

Laut dem Artikel hielten die wichtigen Systeme den Hackangriffen stand, die Intensität der Angriffe nahm wieder ab. Eine mögliche Erklärung dafür liefert Manuel Atug, Mitgründer der auf wichtige Infrastruktur spezialisierten AG Kritis: «Wenn ein Staat Waffen und Truppen vor Ort hat, ist er auf die langwierigen und komplexen Cyberangriffe mit geringer Aussicht auf lang anhaltenden Ausfall nicht angewiesen. Ein Elektrizitätswerk zu bombardieren, ist deutlich einfacher und leider auch effektiver.» Dokumentiert seien bloss sehr wenige erfolgreiche Cyberangriffe auf die Versorgungsinfrastruktur, in denen es zudem fast immer nur kurzfristigen oder gar keinen physischen Schaden gegeben habe.

Schaden für die Zivilbevölkerung

Zu Beginn des Krieges war die Ukraine dem Aggressor im digitalen Raum deutlich unterlegen. Vizepremier Mychailo Fedorow forderte deshalb Freiwillige weltweit auf, Russland mit Cyberattacken zu überziehen. Der Telegram-Kanal «IT Army of Ukraine», auf dem potenzielle Angriffsziele geteilt werden, zählt mittlerweile rund 310 000 Mitglieder. «Zurzeit heben die Menschen in Russland massenhaft Geld ab. Wir können enormen Schaden anrichten, indem wir die Infrastruktur angreifen!», wurde dort etwa gefordert.

Dieses «Crowdsourcing» von Cyberangriffen findet auch international viele Befürworter:innen. SP-Kopräsident Cédric Wermuth etwa rief kürzlich dazu auf, eine Website für DDoS-Attacken zu nutzen. Das klinge zwar edel, sei aber eine schlechte Idee, sagt Manuel Atug. Zivilist:innen wähnten sich legitimiert, Ziele anzugreifen – wenngleich sie weder ethische Grundsätze einhalten würden, noch die Zusammenhänge der IT-Infrastruktur und damit mögliche Kollateralschäden abschätzen könnten. Im schlimmsten Fall schade dies der Zivilbevölkerung.

Für Aufsehen sorgte kürzlich die Behauptung von Hacker:innen, sie hätten Daten von Nestlé gestohlen. Sie drohten mit der Publikation der Daten, um den Konzern zum Rückzug aus Russland zu bewegen. Nestlé dementierte den Angriff sofort und betonte, nur noch «lebenswichtige Produkte» nach Russland zu exportieren. Das lose Kollektiv Anonymous kaperte indes einen russischen TV-Sender, um Informationen über den Krieg zu verbreiten. Zudem hackte es Printer in Russland und liess diese Antikriegstexte ausdrucken.

Auch im Telegram-Kanal der ukrainischen «IT-Armee» werden täglich erfolgreiche DDoS-Kampagnen gemeldet. Die Auswirkungen dürften allerdings überschaubar sein, sagt Experte Atug. Zugleich liessen sich unerfahrene Beteiligte identifizieren, was russische Dienste für Racheaktionen nutzen könnten.

Welche Kettenreaktion die freiwilligen Cyberkombattant:innen noch auslösen, lässt sich nur schwer abschätzen – sie sind in der Kriegsführung ein Novum. Russische Attacken auf die Ukraine reichen indes in die Jahre nach der Annexion der Krim zurück. 2015 hatten mutmasslich Hacker des Kreml einen Stromausfall in Teilen Kiews ausgelöst, der aber innerhalb einer Stunde wieder behoben werden konnte. Der bislang wohl gravierendste Angriff traf das Land 2017, als auf ukrainischen Servern die Software Notpetya aktiviert wurde. Neben verschiedenen Behörden, Banken und Metrobetrieben ging auch das Überwachungssystem für radioaktive Strahlung in Tschernobyl kurzzeitig offline.

Putins Erpressertruppe

Grosse Cyberkampagnen waren stets auch von Schuldzuweisungen geprägt: Die Angriffe lassen sich nur selten zweifelsfrei auf staatliche Akteure zurückführen. Weil sich neben den freiwilligen Hacker:innen nun auch Cyberkriminelle ins kriegerische Geschehen einmischen, ist die Lage zurzeit noch unübersichtlicher. Die berüchtigte Erpressergruppe Conti etwa hat angekündigt, Wladimir Putin zu unterstützen und «Vergeltung gegen den Westen» zu üben.

In der Schweiz hatte Conti im Mai 2021* den Storenhersteller Griesser und kürzlich die Universität Neuchâtel gehackt. Die Gruppe steckt aber auch hinter einer Schadsoftware, mit der im vergangenen Mai die Informatik der irischen Gesundheitsbehörde lahmgelegt wurde. In rund vierzig Kliniken mussten Termine abgesagt werden, noch drei Wochen später kämpfte die Behörde mit den Folgen.

Die aktuelle Entwicklung alarmiert die Cybersicherheitsbehörden: Das deutsche Bundesamt für Sicherheit in der Informationstechnik (BSI) und sein Pendant in den USA haben eindringliche Warnungen veröffentlicht. Auch US-Präsident Joe Biden warnte kürzlich vor einer drohenden Offensive Russlands. Wie weitreichend die Auswirkungen sein können, zeigte sich nach einem mutmasslichen Cyberangriff auf die Kommunikation der ukrainischen Sicherheitskräfte: Etwa zeitgleich mit dem Beginn der russischen Invasion ging offenbar eine Antennenanlage offline, deren Ausfall das Satellitennetzwerk Ka-Sat über Europa weitgehend lahmlegte. Das führte schliesslich auch dazu, dass der Betrieb Tausender Windkraftanlagen eingeschränkt wurde, da diese nicht mehr aus der Ferne gesteuert werden konnten.

Aufrüstung auch in der Schweiz

Für die Schweiz sei am ehesten ein «Kollateralschaden» zu befürchten, sagt Pascal Lamia, der operative Leiter des Nationalen Zentrums für Cybersicherheit (NCSC). Die Bedrohungslage habe sich bislang aber nicht verschärft. Der Nachrichtendienst des Bundes (NDB) analysiere die Lage in der Ukraine laufend. «Falls es die Situation erfordert, warnt und informiert das NCSC umgehend die Betreiber der kritischen Infrastrukturen, die Wirtschaft sowie die Bevölkerung», so Lamia.

Systeme, mit denen die Versorgung sichergestellt werde, seien meist gut gesichert. Im Zweifelsfall hänge aber alles von der Power der Angreifer:innen ab. Im drohenden digitalen Hauen und Stechen dürfte sich die Aufrüstung gegen offensive Cyberattacken beschleunigen. In der Schweiz wird derzeit das militärische «Kommando Cyber» aufgebaut, wo auch das Zentrum elektronische Operationen (ZEO) neu angesiedelt wird, in dem die Armee für die Nachrichtendienste «feindliche Systeme» angreifen kann. Das gibt ihr im Cyberraum viel Gewicht. Auf eine dringliche Interpellation aus dem Parlament erklärte der Bundesrat Mitte März, dass die digitalen Fähigkeiten der Armee weiter ausgebaut würden. Ende des Jahres soll ein Bericht zum Krieg und zu möglichen Massnahmen vorliegen.

«Die Aufrüstung und die offensive Ausrichtung sind extrem besorgniserregend», sagt Manuel Atug. Die Militärs und die Geheimdienste seien sich der engen Vernetzung im Cyberspace und der Gefahren schlicht nicht bewusst. Würden die Angriffsfähigkeiten erweitert, seien auch die Elektrizitäts- und die Wasserversorgung durch Kollateralschäden stärker bedroht. Die Gefahr sei zwar derzeit noch überschaubar, ein Zwischenfall in einem Elektrizitätswerk wäre aber umso verheerender.

*Korrigendum vom 31. März 2022: In der Printversion sowie in der alten Onlineversion steht fälschlicherweise Mai 2012. Korrekt ist: Mai 2021.