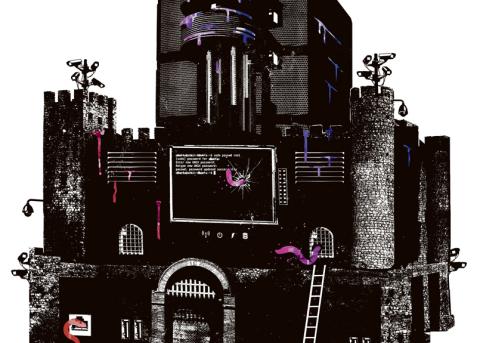

Cyberattacke auf die Ruag: Sprungbrett für Spionagesoftware

Die Ruag betrieb Datenbanken für das VBS. Der Datenabfluss könnte weit gravierender sein als vermutet.

Eigentlich ist die Geschichte zum Lachen. Der Schweizer Rüstungskonzern Ruag brüstet sich auf seiner Website, «der Schweizer Sicherheitsexperte» für die Prävention und Entdeckung von Cyberangriffen zu sein. Seine Dienste bietet er insbesondere «Behörden und Streitkräften» an. Letzte Woche hat sich nun herausgestellt, dass ausgerechnet die Ruag Opfer einer Cyberattacke geworden ist. Der Angriff soll laut Medienberichten über ein Jahr lang unentdeckt geblieben sein. Erst der Hinweis eines ausländischen Geheimdiensts habe den Angriff Anfang dieses Jahres auffliegen lassen.

Von dieser Pointe abgesehen, ist die Cyberattacke auf die Ruag alles andere als lustig. Die Ruag ist zwar ein privatrechtlich organisierter Rüstungskonzern, allerdings vollständig im Besitz des Bundes. Die Verflechtungen sind sehr eng, besonders zum Verteidigungsdepartement VBS und gerade im Informatikbereich.

Vierzehn Monate lang unentdeckt

Wie das VBS der WOZ bestätigt, bestehen nicht nur «zahlreiche Informatikschnittstellen» zwischen Bund und Ruag, der Konzern betreibt auch Datenbanken für den Bund. Von der Attacke war potenziell also nicht nur die konzerneigene IT-Infrastruktur betroffen, sondern – über die Schnittstellen – auch IT-Bereiche des Bundes.

Die Spionagesoftware soll gemäss «Tages-Anzeiger» vierzehn Monate lang unentdeckt in der IT-Infrastruktur der Ruag geschaltet und gewaltet haben, eine enorm lange Zeitspanne. Wie viele Daten sind in dieser Zeit abgeflossen? Und welche? Und war auch die IT-Infrastruktur des Bundes von der Cyberattacke betroffen?

Ideale Einfallstore

Über die Details des Datenabflusses gibt es nur unbestätigte Medienberichte, etwa über betroffene Personaldaten der Armee und der Bundesverwaltung. Die Ruag und das VBS wollen aus Sicherheitsgründen keine Antworten auf die ersten beiden Fragen geben. Aber das VBS schliesst aus, dass die «eigenen Informations- und Kommunikationstechniksysteme durch die gegen die Ruag eingesetzte Malware kompromittiert wurden». Auch der Rüstungskonzern spielt den Vorfall herunter: «Der Angriff wurde sehr professionell ausgeführt. Die Ruag hat rasch und gezielt die notwendigen Schritte eingeleitet und so grösseren Schaden verhindert.»

Es lohnt sich, diese Aussagen etwas genauer zu prüfen. Nicolas Mayencourt ist der Gründer und Geschäftsführer von Dreamlab Technologies, einer Firma, die sich seit zwanzig Jahren mit «Cyber-Defense-Technologien» beschäftigt. Er hat mehrfach mit dem Bund zusammengearbeitet. «Schnittstellen sind immer ideale Einfallstore für Spionagesoftware, die versucht, sich in einem System einzunisten und weiter auszubreiten», sagt er. Angesichts der Professionalität und Dauer der Attacke hält es der IT-Sicherheitsspezialist für schwierig, das Ausmass der Cyberattacke lückenlos aufzuklären – zumal durch die Schnittstellen auch weitere Systeme und Datenbanken betroffen sein könnten, also Buchhaltungssoftware oder Steuerungssysteme. «Malware will sich immer weiterverbreiten. Serversysteme wie Datenbanken nutzen eine Menge an Schnittstellen. Je grösser das betroffene Netzwerk und je vernetzter die betroffene Organisation ist, desto grösser sind auch Risiko und Schadenspotenzial einer solchen Infektion.»

Die jetzt publik gewordene Cyberattacke sei kein Einzelfall, sagt Mayencourt. «Rüstungskonzerne sowie kritische Infrastrukturen wie diejenige der Bundesverwaltung sind Ziele, die permanent von Attacken bedroht sind.» Der Vorfall zeige, dass die Cybersicherheit gerade für kritische Organisationen eine sehr hohe Relevanz habe – und dass für deren IT-Infrastrukturen noch viel Optimierungspotenzial bestehe.

Statt auf Verteidigung setzt der Bund derzeit ganz andere Prioritäten: Mit den zwei neuen Überwachungsgesetzen NDG und Büpf will er selber in die Offensive gehen und Spionagesoftware gegen die eigenen BürgerInnen einsetzen.