Internetsicherheit: Der Hacker, der die Party crashte

Was tun, wenn ein Unbekannter mit dem vollständigen Inhalt deines Smartphones auftaucht? Eine Geschichte über die Verletzlichkeit der Onlinegesellschaft.

Plötzlich steht er da. Er ist nicht an diese Party eingeladen. Er ist jung, noch nicht zwanzig, und niemand kennt ihn, auch nicht der Fünfzehnjährige, auf den er zusteuert: «Hallo. Du bist Timon*. Du kennst mich nicht, aber ich kenne dich. Du solltest besser auf deine Daten aufpassen.»

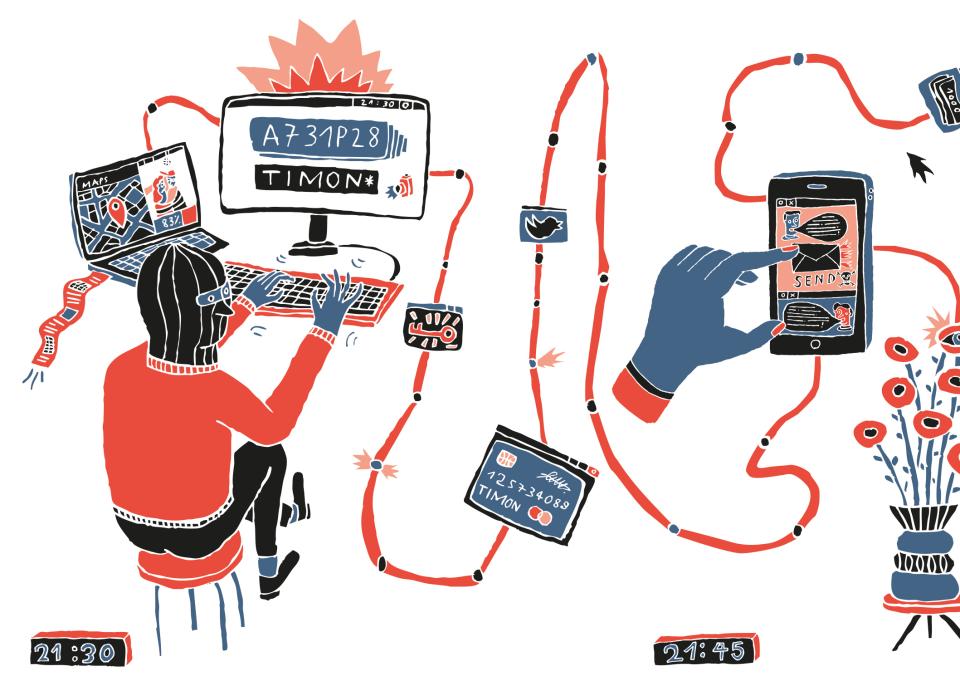

Der junge Mann zieht sein Smartphone hervor. Es ist ein Spiegelbild von Timons Smartphone. Timons Fotos, E-Mails, Passwörter: alles da. Timons ganze digitale Identität – auf dem Smartphone eines Fremden. Der Unbekannte öffnet eine Europakarte, zoomt heran: Punkte zeigen, wo Timon in den Ferien war, wo er sich täglich bewegt. Ein vollständiges Bewegungsprofil der letzten Jahre. «Ich habe gesehen, dass du heute Abend hier bist. Ich wohne in der Nähe. Da habe ich gedacht, ich komme vorbei, um dich zu warnen.»

Die Partygäste wissen nicht so recht, ob sie empört oder beeindruckt sein sollen. Schliesslich laden sie den jungen Mann auf ein Bier ein. Der stellt sich als Lukas* vor und erzählt nach und nach, woher er Timons Daten hat. Er hat gerade die Matura hinter sich gebracht – an der gleichen Schule, die Timon besucht. Dort, auf einem Schulcomputer in der hintersten Ecke der Bibliothek, hatte alles angefangen.

Der falsche Informatiklehrer

Timon war eigentlich raffiniert vorgegangen. Er hatte auf dem Windows-PC ein Betriebssystem mit freier Linux-Software installiert und das Administratorkonto «Fritz»* genannt – so heisst der Informatiklehrer des Gymnasiums. Lukas und sein Schulkamerad Nick* entdeckten das Linux-System und wurden neugierig. Sie installierten einen selbstprogrammierten Keylogger – eine Software, die alle Eingaben auf der Tastatur registriert. Ausserdem richteten sie Tor Hidden Services ein. Dieser Dienst des Tor-Netzwerks wird normalerweise benutzt, um sich anonym im Internet zu bewegen. Doch damit konnten die beiden Schulkollegen auch von ihren Handys aus verfolgen, was im Linux-System des Schulcomputers vor sich ging, ohne dass der Administrator es merkte.

Nach kurzer Zeit hatten sie das Passwort von «Fritz». Sie dachten, sie hätten gerade den Informatiklehrer gehackt – und stiessen stattdessen auf Timons Daten. «Bald hatten wir auch das Passwort von Timons Google-Konto. Wir meldeten uns dort an – und fanden alle seine Passwörter, synchronisiert auf der Google-Cloud. In Klartext.» Unverschlüsselt. Im Gegensatz zu seinen Linux-Kenntnissen war Timons Umgang mit seinen Passwörtern gar nicht raffiniert.

Nun besassen Lukas und Nick Dutzende Passwörter von Timon, sogar einige – Twitter, Netflix – von seinem Vater. Sie scrollten durch Tausende Fotos – auch seine Kreditkarte hatte Timon fotografiert, Vorder- und Rückseite. Lukas und Nick hätten auf Einkaufstour gehen können, sie hätten Timons Facebook-Seite verändern, Mails in seinem Namen verschicken, Tweets versenden oder das ganze System abstürzen lassen können. Stattdessen ging Lukas bei Timon vorbei und erteilte ihm einen Crashkurs in Datensicherheit. Warum?

«Warum gehe ich nicht mit einem Baseballschläger durch die Stadt und zerschlage Fenster? Nur weil man etwas kann, soll man es nicht unbedingt tun. Es gibt mir keinen Vorteil, jemand anderem einen Nachteil zu schaffen.»

Der Achtzehnjährige, der sich bereit erklärt hat, anonym mit der WOZ zu sprechen, wirkt nicht überheblich. Aber er ist sich sehr bewusst, dass er einer Elite angehört, die den anderen 99 Prozent der InternetnutzerInnen überlegen ist. Beängstigend überlegen. Oft klingt er belustigt – amüsiert darüber, was er und seine Freunde alles anrichten könnten, wenn sie wollten. «Das System ist überall schwach. Es gibt überall Lücken.»

Bei Digitec zum Beispiel. Wer in eine der Filialen des Computerhändlers tritt, muss zuerst an einem Automaten angeben, welcher Service gewünscht ist, und bekommt ein Ticket wie bei der Post. «Dahinter ist eine Website, die man aufrufen kann. Man könnte ganz einfach ein Programm schreiben, das in ein paar Minuten Hunderte von Zetteln aus dem Automaten lässt.» Man könnte auch an einem Bahnhof einen Hotspot einrichten, der sich als WLAN des lokalen Tourismusbüros ausgibt, sagt Lukas. «Die Anmeldung würde auf eine lokale Website weitergeleitet, wo es heisst: Bitte melden Sie sich mit Ihrem Facebook-Konto an. Ich bin mir sicher, dass man nach ein paar Stunden Dutzende von Anmeldedaten hätte. Die Leute würden absolut blind reinlaufen.» Oder wie wärs mit gefälschten Strichcodes, um im Coop weniger zahlen zu müssen? Die entsprechende Software zu schreiben, wäre kein Problem, sagt Lukas.

Auch Drucker seien ein gutes Einfallstor. Er loggt sich ins WLAN unseres Gesprächsortes ein, schaut, wer alles online ist. Besonders spannend seien Drucker mit Cache-Funktion: «Wenn sie aktiviert ist, kann man wiederherstellen, was gedruckt wurde. Ich könnte ihn auch einfach lahmlegen – zum Beispiel eingeben, dass er ununterbrochen Papier verlangt, egal wie viel man ihm gibt. Oder die Betriebssprache wechseln. Auf Ungarisch oder so.»

Immer wieder erprobt Lukas Wege, die er noch nie gegangen ist. Oder, noch spannender: Wege, die noch nie jemand gegangen ist. «Die Idee, einen Schleichweg zu finden, ist so alt wie die Menschheit.»

Attacke aus dem Kühlschrank

Mit dem Internet der Dinge werden immer neue Bereiche des Alltagslebens vom Internet abhängig gemacht – von einer Struktur, die eigentlich viel zu verletzlich ist für solche Aufgaben, denn sie wurde nicht zu diesem Zweck entwickelt. Die Folgen sind absurd: So wurde vor einem Jahr die US-Internetfirma Dyn Opfer einer DDoS-Attacke, eines Angriffs, bei dem eine Überdosis Anfragen Server lahmlegt. Ein Teil der Anfragen kam aus dem Internet der Dinge: von Kühlschränken, Überwachungskameras und anderen Geräten, die heute selbstverständlich alle mit Software ausgestattet sind.

Wer sieht, was ein Maturand wie Lukas anrichten könnte, wenn er denn wollte, fragt sich unwillkürlich: Warum passiert nicht viel mehr? Warum werden nicht jeden Tag Tausende Spitäler, Verkehrsbetriebe, Banken gehackt? Es liege wohl vor allem daran, dass die meisten Hacker kommerzielle Interessen hätten, meint Lukas: Sie wägen ab, ob sich der Aufwand lohnt.

Wo hat Lukas gelernt, was er kann? «Das Internet erklärt einem alles.» Seine Eltern hätten ihm logisches Denken beigebracht, aber einen eigentlichen Mentor habe er nicht gehabt. Schon in der Primarschule habe er «auf theoretischem Niveau» über Daten nachgedacht. «Der Sinn von Informatik ist, Daten auf eine gescheite Art zu ordnen. Wer das nicht versteht, kommt nicht weit.» Er zieht den Vergleich mit einem Warenlager: «Ich habe unglaublich viele Pakete und möchte wissen, welches Paket an welchen Ort muss, damit ich sie möglichst effizient verschicken kann.» Ein Stück weit sei die Affinität für dieses Denken wohl Veranlagung, meint er.

Verschiedene Programmiersprachen hat sich Lukas selbst beigebracht, ebenso HTML, die Sprache, mit der Websites geschrieben sind. «Wenn man das lesen kann und versteht, was hinter einer Website steckt, sieht man plötzlich viel mehr.» Von hier zum Administratorzugang ist es kein weiter Weg mehr – und wenn man ein Passwort nicht kennt, versucht man es eben ohne und mit dem Benutzernamen «admin». Oder mit «123456» – «es ist erstaunlich, wie viele Leute noch solche Passwörter haben».

Das Wissen, was technisch möglich ist, hat Lukas vorsichtig gemacht. Unter seinen Kollegen braucht kaum jemand Facebook oder Whatsapp: «Es gibt ja Gründe, warum diese Dienste gratis sind. Sie sind eben nicht gratis – man zahlt mit seinen Daten.» Er benutzt die sicheren Whatsapp-Alternativen Threema und Signal und hat seine Passwörter RSA-verschlüsselt: eine besonders ausgefeilte Methode, benannt nach ihren Erfindern Ronald Rivest, Adi Shamir und Leonard Adleman. «Mein Passwort mit normalen Computern zu knacken, dauert länger als die Zeit seit dem Urknall.» Um Hacks auf persönlichen Konten zu erschweren, empfiehlt er die Zwei-Faktor-Authentifizierung: Da reicht ein Passwort nicht für den Zugang, es braucht eine zweite Komponente für die Identifizierung, etwa einen Gegenstand wie das eigene Smartphone. «Das habe ich auch Timon erklärt.» Aber die Nerds in seinem Umfeld sind nicht repräsentativ: Eigentlich sei Datenschutz in seiner Generation kein Thema, sagt Lukas. Die Schule helfe da auch nicht: «In der Informatik haben wir gelernt, wie man Excel und Word bedient. Und dass die Tastatur ein Eingabe-, der Bildschirm ein Ausgabegerät ist.» Er grinst ironisch. Etwas weiter gehe das Schwerpunktfach Informatik. Aber das hat er nicht besucht. Dort gab es für ihn nichts zu lernen.

«Nur ein Hobby»

Die Möglichkeiten von Big Data machen Lukas Sorgen: «Wenn man von einer Person über ein paar Jahre jegliche Webaktivität registriert, kann man ein genaueres Persönlichkeitsprofil herstellen als jeder Psychologe. Das sind Datensätze, die heute schlicht noch nicht verarbeitet werden können. Aber vermutlich bald.»

Nicht auf Facebook zu sein, helfe da auch nicht viel: «Auch ohne Account haben sie eine Menge Infos von mir. Es reicht, dass ich auf einem Gruppenfoto bin, das jemand online stellt und anschreibt … Die Algorithmen sind enorm fortgeschritten. Nicht nur zur Gesichtserkennung, auch zu Frisur und Kleidung. Die Technik dahinter bewundere ich eigentlich – diese Komplexität und Finesse!»

Sein Schulkollege Nick will Informatik als Hauptfach studieren. Lukas nicht: «Für mich ist das wirklich nur ein Hobby.» Ihn zieht es in die Naturwissenschaften.

Vielleicht ist das das Unheimlichste am Internet: Jenen, die die richtigen Ressourcen, Talent und eine gute Ausbildung haben, gibt es enorme Macht. Aber die meisten anderen interessiert das nicht. Sie sind gerade mit ihren Instagram-Profilen beschäftigt.

* Namen geändert.

Mitarbeit: Donat Kaufmann.

Die WOZ-Broschüre «Eine kurze Anleitung zur Digitalen Selbstverteidigung» ist unter www.woz.ch/verteidigung erhältlich.